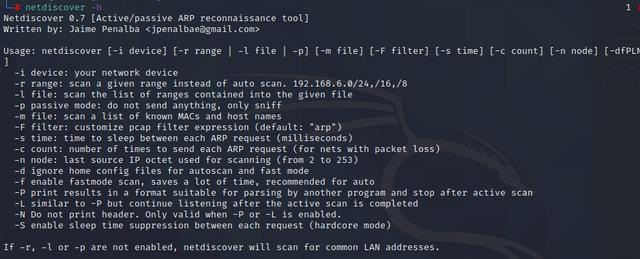

今天介绍一款arp 可以主动也可以被动的侦查工具 netdiscover 参数如下

今天,我们介绍一个主动或被动的arp检测工具netdiscover

,具有以下参数

今天,我们介绍一个主动或被动的arp检测工具netdiscover

,具有以下参数

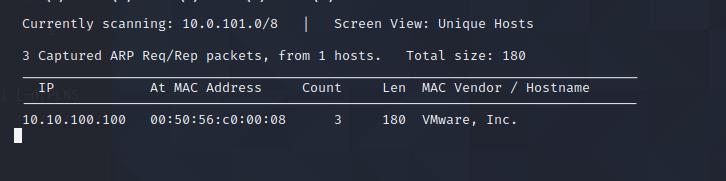

参数如下: -i device 你的网卡 -r range 扫描范围 -l file 指定一个扫描范围列表文件 -p 使用被动模式,不发送任何数据 -s time 每个arp请求之间的间隔 -n node 使用8字节的形式扫描 -c count 发送arp 请求的时间次数 -f 主动模式 -P 打印结果 -d 忽略配置文件 -L 将捕获信息输出,并继续扫描 -S 启用每个arp请求之间抑制的睡眠时间 #监听eth0网卡 netdiscover -i eth0 -r 10.10.100.0/24

参数如下:

-I device your network card

-r range扫描范围

-l file指定一个扫描范围列表文件

-p使用被动模式,不发送任何数据

-s time每个arp请求的间隔时间

-n节点扫描以8字节的形式

-c统计发送arp请求的次数

-f主动模式

-P打印结果[/h

参数如下:

-I device your network card

-r range扫描范围

-l file指定一个扫描范围列表文件

-p使用被动模式,不发送任何数据

-s time每个arp请求的间隔时间

-n节点扫描以8字节的形式

-c统计发送arp请求的次数

-f主动模式

-P打印结果[/h

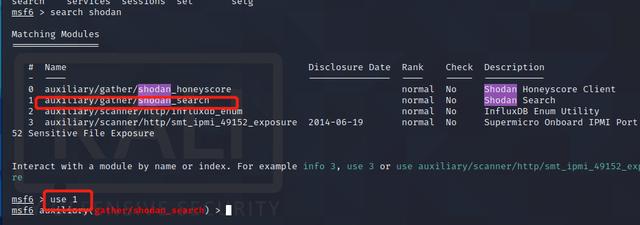

这里呢以 shodan为例说下吧 官网https://www.shodan.io 直接查询就可以了,但是好像有次数,我这里就直接使用api进行查询了, 如果使用api查询,需要先在网站上注册一下,这里就不细说了,我使用msf演示一下吧

打开msf,搜索 shadon 使用 uxiliary/gather/shodan_search #打开msf msfconsole

这里以shodan为例。

官网https://www.shodan.io可以直接查询,但是我这里好像有用api直接查询的时候。

如果用api查询,需要先在网站注册,这里就不赘述了。让我用msf来演示一下。打开msf。使用uxiliary/gather/shadon _ search

MSF console

这里以shodan为例。

官网https://www.shodan.io可以直接查询,但是我这里好像有用api直接查询的时候。

如果用api查询,需要先在网站注册,这里就不赘述了。让我用msf来演示一下。打开msf。使用uxiliary/gather/shadon _ search

MSF console

搜索shadow open MSF

#。

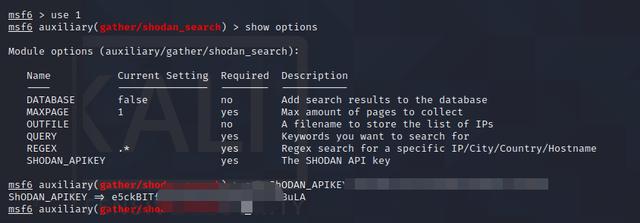

配置这个模块需要的参数 使用 show options 查看参数,可以看到需要4个参数设置 有两个参数已有默认值, 一个query 需要 搜索的内容,一个api_key 你在shodan注册的时候会有

配置这个模块需要的参数

使用show options查看参数,可以看到需要设置四个参数,两个参数有默认值,

一个要搜索的查询和一个api_key。您将拥有

配置这个模块需要的参数

使用show options查看参数,可以看到需要设置四个参数,两个参数有默认值,

一个要搜索的查询和一个api_key。您将拥有

设置shodan_apikey和query set shodan_apikey asdfasdfasdfasdfwe3323344dfsdfasdf set query iomega #执行run

Set shodan_apikey和query

set shod an _ API key asdfasdfasdfwe 3323344 df SDF asdf

set query iomega

# run

Set shodan_apikey和query

set shod an _ API key asdfasdfasdfwe 3323344 df SDF asdf

set query iomega

# run

这里显示了4列,分别显示ip地址,城市,国家和主机名, 如果想使用过滤关键字啥或得到更多的响应页,需要买一个付费的apikey,更多的功能自己探索吧, 加油小伙伴