[文/观察者网吕东]

12月22日,阿里云被工信部暂停网络安全威胁信息共享平台合作单位资格6个月的消息引发舆论广泛关注。

一个月前开始的。当时,阿里云团队的一名成员发现Apache)log4j2组件的严重安全漏洞后,立即通知了美国的Apache软件基金会,但没有按要求通知中国工信部。事发半个月后,中国工信部接到网络安全专业机构的报告,才发现Apache组件存在严重的安全漏洞。

阿奇组件的漏洞到底在哪里?如果阿里云没有及时告知会怎么样?国内企业发现安全漏洞后应该走哪些程序?观察者。com带着这些问题采访了一些业内人士。

银行漏洞联合创始人兼CTO张学松向观察者网指出,Log4j2组件应用广泛,漏洞隐患可以快速扩散到各个领域。阿里云未能及时向中国当局报告相关漏洞,直接导致国内相关机构的被动地位。

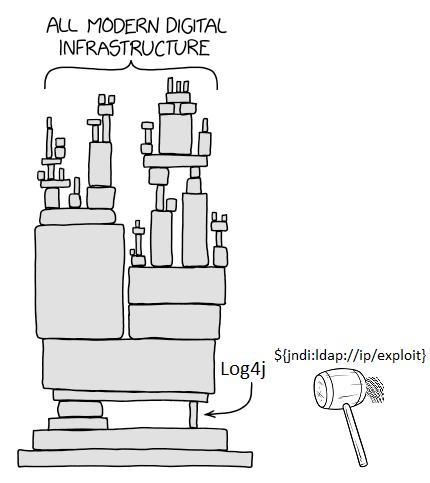

关于Log4j2组件在计算机网络领域的关键作用,国外有网友以漫画形式进行了图解。根据这张图,如果没有Log4j2组件的支持,所有现代数字基础设施都有崩溃的危险。

国外社交媒体用户以漫画的形式说明了Log4j2的重要性。

下面简单梳理一下Apache严重安全漏洞的时间线:

11月24日,阿里云在Web服务器软件Apache下的开源日志组件Log4j2中发现重大漏洞Log4Shell,随后上报给总部位于美国的Apache软件基金会。

奥地利和新西兰的官方计算机应急小组收到消息后,立即对这一漏洞进行了预警。新西兰声称,这个漏洞正在被“积极利用”,概念验证代码已经发布。

12月9日,中国工业和信息化部接到相关网络安全专业机构报告,发现Apache Log4j2组件存在严重安全漏洞。它立刻召集了阿里云、网络安全企业、网络安全专业机构等。进行研判,并对行业单位进行风险预警。

12月9日,Apache官方发布紧急安全更新,修复了远程代码执行漏洞,漏洞利用的细节被公开。但是,发现Apache Log4j2.15.0-rc1的更新版本仍然存在漏洞旁路。

12月10日,中国国家信息安全漏洞共享平台收录Apache Log4j2远程代码执行漏洞;Apache官方再次发布log4j-2.15.0-rc2版本修复漏洞。

12月10日,阿里云在官网发布公告称,安全团队发现Apache Log4j2.15.0-rc1版本存在漏洞,要求用户及时更新版本,并向用户介绍了漏洞的具体背景和相应的修复方案。

12月14日,中国国家信息安全漏洞共享平台发布Apache Log4j2远程代码执行漏洞排查与修复手册,供相关单位、企业和个人参考。

12月22日,工信部通报称,阿里云发现Apache存在严重安全漏洞后未及时向电信主管部门报告,未能有效支持工信部开展网络安全威胁和漏洞管理,决定暂停该公司作为工信部网络安全威胁信息共享平台合作单位6个月。

公开资料显示,阿里云安全团队此次发现的Apache Log4j2是一款开源的java日志工具,在类Java系统中控制日志信息的生成、打印输出和格式配置。许多业务框架都使用该组件,因此它被广泛应用于各种应用程序和网络服务中。

资深业内人士告诉观察者,Log4j2组件的安全漏洞主要有两个影响:一是Log4j2本身在类java系统中应用广泛,在spring mvc中几乎遍布全球。二是漏洞细节公开,利用条件极低,几乎没有技术门槛。由于适用范围广,漏洞利用难度低,影响立即波及到各个行业和领域。

简单来说,这个漏洞允许网络攻击者在没有密码的情况下访问网络服务器。

这不是危言耸听。美联社等外媒在得到消息后评论称,这一漏洞可能是近年来发现的最严重的电脑漏洞。Log4j2在整个行业和政府使用的云服务器和企业软件中“无处不在”。即使是犯罪分子、间谍,甚至是编程新手,也可以轻易利用这个漏洞进入内网,窃取信息,植入恶意软件,删除关键信息。

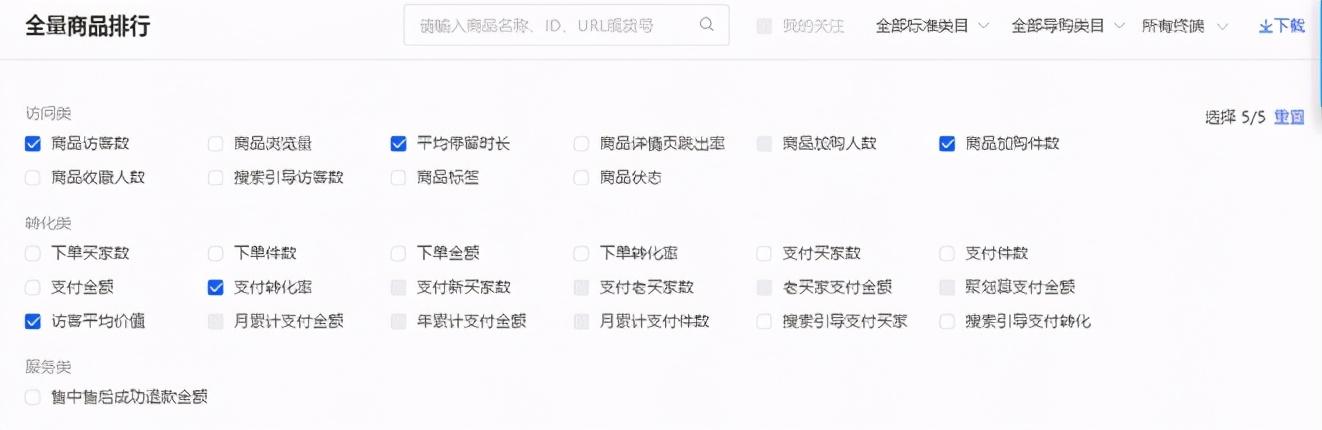

阿里云截图

然而,阿里云在发现这个“近十年来最大、最关键的单个漏洞”后,并没有按照《网络产品安全漏洞管理规定》第七条的要求,在2天内向工信部网络安全威胁与漏洞信息共享平台提交信息,而只是将相关信息告知了Apache软件基金会。

根据《观察家》的公开信息。APACHE软件基金会(Apache)于1999年成立于美国,是一个致力于支持开源软件项目的非营利组织。在其支持的Apache项目和子项目中,发布的软件产品都遵循Apache许可证。

12月10日,在阿里云向Apache软件基金会报告漏洞半个多月后,中国国家信息安全漏洞共享平台获得相关信息,发布了《关于Apache Log4j2存在远程代码执行漏洞的安全公告》,称Apache官方已发布补丁修复漏洞,并建议受影响用户立即更新至最新版本,做好防范措施,避免漏洞攻击威胁。

中国国家信息安全漏洞共享平台官网截图

其实国内网络漏洞举报是有明确流程的。业内人士向观察者网介绍。com认为业内常见的漏洞报告流程是:会员企业>:工信部网络安全管理局>:国家信息安全漏洞共享平台(CNVD)> CVE;会员>中国信息安全测评中心>:国家信息安全漏洞数据库(CNNVD)>:国际非营利组织CVE;;非会员单位或个人向CNVD或CNNVD注册提交。

公开资料显示,CVE(Common Vulnerability Sharing Disclosure)是一个国际非盈利组织,全球通用漏洞共享披露协调企业修复和解决安全问题。由于漏洞技术委员会最早由美国发起,组织管理机构主要在美国。CNVD是中国信息安全漏洞信息共享平台,由国内重要信息系统单位、基础电信运营商、网络安全厂商、软件厂商、互联网公司建立的信息安全漏洞信息共享知识库。

上述业内人士认为,由于该漏洞影响巨大,阿里此次被视为典型通报。在CNVD成立之前以及近几年,CVE在国内安全人员中的共识度、认可度和知名度都比较高,发现漏洞的安全研究人员都会提交CVE。CNVD虽然是近两年在国内成立的,但是知名度还不够。估计阿里安全研究人员提交漏洞时,以为是个人技术成果,上报国际组织协调修复。

但根据最新的网络产品安全漏洞管理规定,国内安全研究人员发现漏洞后只需向CNVD报告,CNVD将启动向CVE的报告流程,协调厂商和企业修复安全漏洞,不允许直接向国外漏洞平台提交。

因阿里云未有效支持工信部开展网络安全威胁和漏洞管理,工信部网络安全管理局经研究决定暂停阿里云作为上述合作单位6个月。暂停期满后,根据阿里云整改情况,研究恢复其上述合作单位。

业内人士向《观察报》指出。com认为,工信部这次针对阿里,实际上是对国内网络安全行业从业者发出警告。结果对阿里的处罚很轻。第一,他没有踢出会员单位,只是停职6个月。第二,工信部并没有对这一事件的安全研究人员进行个人行政处罚或警告,只是对在国外直接向CVE报告Log4j漏洞的安全专家进行了批评。

本文为观察者网独家稿件,未经授权不得转载。