卡巴斯基安全研究人员周四报告称,他们刚刚发现了一种新型bootkit威胁,这种威胁会感染计算机UEFI固件。据悉,类似的bootkit一般会把代码放在硬盘的EFI系统分区。不幸的是,受害者无法通过简单的操作移除New Moon Bounce UEFI启动套件——因为它感染了主板上的SPI缺陷存储区。

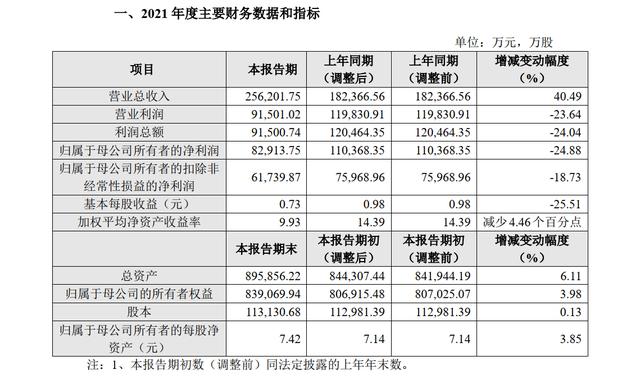

MoonBounce感染过程(图片来自卡巴斯基官网)

卡巴斯基在最近的一篇SecureList文章中写道,作为目前为止它接触到的第三个UEFI bootkit威胁(前两个是LoJax和MosaicRegressor),这个bootkit会被感染并存储在SPI区域。

随着MoonBounce的曝光,研究人员了解到了其他UEFI引导包(ESPectre、FinSpy等。)最近几个月。这意味着,以前无法通过UEFI完成的事情,现在正逐渐成为“新常态”。

比如传统的bootkit威胁可以通过重装系统或者更换硬盘的方式轻松规避,而MoonBounce则要刷新SPI存储区(操作相当复杂)或者更换主板。

至于MoonBounce本身,已经发现它被用于维护对受感染主机的访问,并在后续(第二阶段)恶意软件部署过程中发挥各种可执行功能。

幸运的是,卡巴斯基只在一家运输服务企业的网络上见过一次MoonBounce部署,而且是基于被感染网络上部署的其他恶意软件实现的。

通过一些调查分析,认为制作者很可能来自APT41。此外,在受害者网络上发现的其他恶意软件也被发现与相同的服务基础设施通信,这意味着它很可能接收指令。

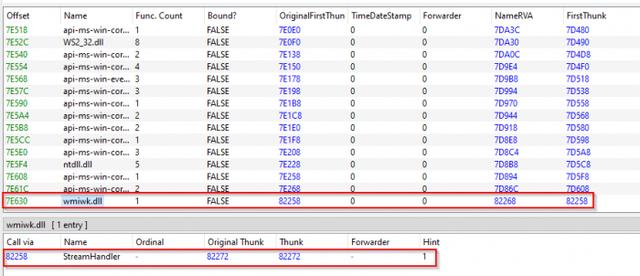

剩下的问题是,bootkit最初是如何安装的?如上图所示,wbemcomn.dll文件中附加了IAT条目,这可以在WMI服务启动时强制加载隐藏向量。

鉴于此,卡巴斯基团队建议IT管理员定期更新UEFI固件,并验证BootGuard(如果适用)是否已启用。如果条件允许,可以使用TPM可信平台模块来加强硬件保障。