资料来源:报纸

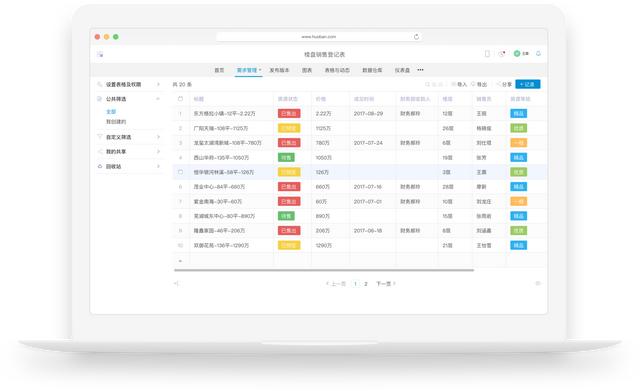

生成一个密码红包,在给对方密码之前,红包里的钱就会被取走;网上支付,明明输入的金额是正确的,但是扣除的金额远远高于输入的金额...

近日,上海警方经过侦查,连续破获两个利用“暗雷”实施诈骗的犯罪团伙,抓获犯罪嫌疑人12名。这也是上海近年来首次侦破此类案件。

“暗雷”是网络黑产技术不断变异升级的又一衍生品。不法分子以色情交友、色情视频、虚假购物、网上刷单等为诱饵,诱骗受害人下载含有木马病毒的app,通过超限收款、虚假链接、虚假平台等方式骗取受害人钱财。

2021年3月,上海市公安局网安总队在工作中发现,有人利用植入“暗雷”的手机应用软件在网上实施诈骗,即与奉贤分局成立专案组进行案件侦查,并很快锁定了犯罪嫌疑人王某乙、苏某。

经查,王某义、苏某从非法渠道获取“暗雷”源代码及技术后,开发制作了10余款暗藏“超限收集暗雷”的手机app,并招募张某财、李某哲等人在微信、QQ群内传播这些手机app。当团伙成员引诱受害者下载应用程序时,他们经常打着离线交友和从事色情交易的幌子。他们以表示诚意为由,要求受害者做好支付密码红包的准备,并提供截图。受害人认为只要密码在自己手里,红包就不会支付成功,于是很轻松地提供了截图。

众所周知,犯罪团伙开发的手机APP,在受害者下载安装时,已经在不知情的情况下获得了他们的授权。比如授权APP访问手机相册、通讯录等内容。密码红包生成时,支付平台会自动将包含支付密码的截图保存在相册中。

此时,即使受害人没有将密码给对方,犯罪团伙也可以利用授权超限收款的方式盗取密码截图,最终达到获取红包内钱款的目的。

4月15日,专案组在上海奉贤区、黑龙江、广东、福建、江苏等地同步收网,抓获犯罪嫌疑人王某乙、苏某等9人。当场缴获涉案手机20部、电脑6台、后台用户6个,初步核实涉案金额40余万元。

无独有偶,3月,专案组还发现,以蒋为首的另一团伙也犯下了利用嵌入“暗雷”的手机APP实施诈骗的罪行。

经查,在犯罪嫌疑人刘的技术支持下,姜团伙开发了暗藏“虚假链接、暗雷”的色情视频点播APP,并招募金等人在QQ群、微信群、贴吧等传播。,吸引受害者下载。

事主安装后发现需要付费才能点播观看,并根据提示输入小额款项(一般为1元)后,被收取100元至近千元不等的款项。

事实上,受害者安装的APP跳转的支付界面看似是支付平台的正规界面,输入金额与显示金额无误,但实际是隐藏在APP中的虚假链接,并非真实的支付界面。犯罪团伙成员可以通过这个虚假链接在后台偷偷修改支付金额,导致受害人的支付金额远高于输入金额。

4月14日,专案组在上海奉贤区、黑龙江、江西等地开展集中抓捕行动,一举抓获姜、刘、金等3人,缴获涉案手机15部、电脑4台、后台用户7个,初步核实涉案金额3万余元。

目前,两个犯罪团伙中的6名犯罪嫌疑人已被检察机关依法批准逮捕,另外6名犯罪嫌疑人也已被依法采取刑事强制措施,案件正在进一步审理中。

目前,警方发现了三种“暗雷”方法,其中一种是最常用的“假链接雷”。这种“雷”引诱受害者从非正规渠道下载安装手机软件,其中隐藏着虚假支付链接。受害者点击链接进行支付时,实际进入的是不法分子设置的虚假支付界面,表面上看支付金额很小,一般都是个位数。

第二种叫“密码红包雷”。不法分子利用网络色情、低价游戏充值等。以此为诱饵诱导被害人从非正规渠道下载安装手机软件,利用被害人在安装过程中无意中授予软件的信息采集权限获取手机相册信息。在受害人生成支付密码时,盗取密码截图并拿红包,造成受害人财产损失。

第三种叫“购物平台迅雷”。不法分子通过设立模拟知名购物网站,诱导受害人下载安装后误以为自己在使用真实网站。在购物支付的过程中,这笔钱实际上是打入了犯罪分子事先设置的支付通道,导致受害者两块钱空。

不难发现,上述三种“雷霆”引爆的重要前提是在手机中安装犯罪嫌疑人提供的软件。因此,警方提醒市民,一定要从正规应用商店下载安装所需软件,坚决不要通过不明短链接、二维码、短信等方式安装,以免造成财产损失。