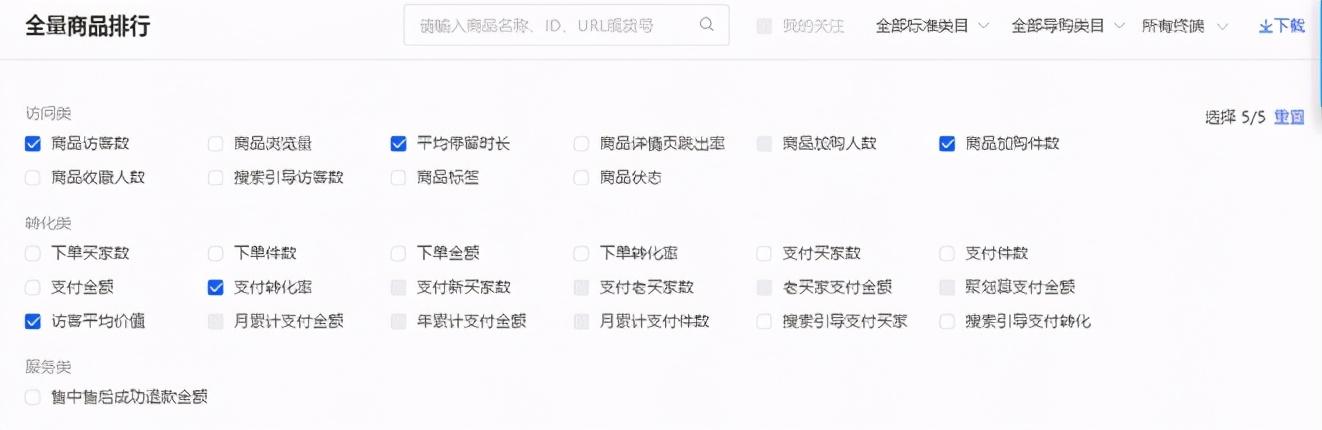

30款病毒钓鱼应用中,41%的钓鱼应用存在远程控制行为,容易导致用户手机被黑客控制,产生隐私信息泄露、账号被盗等风险。因为电子商务应用涉及用户网购行为、账户资产等敏感信息。,这些高危仿冒应用对用户的危害极大,需要我们提高警惕。

图13电子商务行业Top10应用的盗版软件恶意行为分布

第二章2015年病毒典型行为2.1病毒不再依赖设备权限

大部分用户认为安卓设备没有root是安全的,即使感染了恶意代码,恶意代码也没有很高的权限进行恶意操作。然而,2015年8月,全球大量用户被自带root工具包的恶意应用感染,影响到包括Android 5.0及以下版本的设备。病毒感染设备后,会根据设备对应的系统进行root权限解除操作,然后静默安装恶意应用。这种病毒给用户造成了很大的困扰,用户也反映手机上莫名其妙下载了其他软件。即使手机恢复出厂设置,问题仍然无法解决。

图14用户反馈

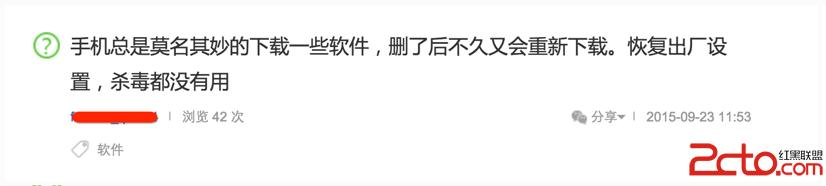

这类恶意应用不再依赖设备根,而是通过在云端或本地配置根工具包来强制设备根。我们发现root toolkit不仅利用了已知的系统漏洞,还使用了一些安全厂商的root提升组件来提高root的成功率。这种病毒使用了很多自我保护措施来保持自己的持久性和模糊性,包括配置C & ampc(命令和控制服务器)、躲避Google Play检测、混淆类加载代码、向系统分区植入恶意应用、修改引导执行的恢复脚本、隐藏图标、激活设备管理权限防止卸载等。以下是这类病毒的典型操作流程:

图15病毒操作过程

这类病毒木马的特征:

1.避免Google Play检测

恶意应用的传播渠道包括各大游戏交友论坛、色情网站和Google Play。还有木马应用是怎么上传到Google Play的?病毒制造者使用几种方法来避免谷歌检测:

a)检测病毒本身运行环境的IP。如果映射到Google Bouncer,恶意代码就不会执行。因为C & amp的自配置;c、服务器,病毒作者可以完全控制恶意代码的执行;

b)延迟恶意代码的启动,启动定时器,利用动态加载技术反射并执行恶意代码;

c)使用第三方加固。

2.C & ampc服务器

配置云端远程指挥控制服务器,可以灵活控制恶意代码的执行,规避Google Bouncer和杀毒软件的检测,病毒窃取被感染设备的隐私信息上传到C & ampc、同时获取相应的控制指令或恶意应用包。用户发现自己的设备被感染后,恶意攻击者可以通过服务器指令彻底清理攻击现场,取证非常困难。

3.利用设备漏洞来提高手机的权利。

受影响的设备包括Android 5.0及以下系统。恶意应用程序可以通过两种方式要求权利:通过C & ampc .服务器下载根工具包,并携带加密的根工具包。除了利用许多设备漏洞,包括CVE-2013-6282、CVE-2014-3153、CVE-2014-7911、CVE-2014-4322、CVE-2015-3636,授权包还包括一些安全供应商的授权组件。

4.《打不死的萧蔷》

通过替换debuggerd和修改install-recover.sh,保证了植入的rom病毒即使被刷机也不会死。这类病毒包括“伪万年历”、“鬼推”、“克莫格”、“百脑虫”等。具体行为分析请参考“伪万年历”Root漏洞利用恶意应用分析(点击查看详情)。

2.2以植入木马为目的的诈骗事件层出不穷。

近年来,电信诈骗猖獗。与往年相比,今年诈骗事件呈上升趋势,诈骗手段更具欺骗性和多样性。典型的电信诈骗是通过伪基站伪造银行或移动运营商的官方客服短信,短信中含有木马链接,或者冒充可信的司法机关给用户打电话,引导用户访问某个钓鱼网站。无论是哪种方式,共同的特点都是利用社交工程诱骗用户安装木马,获取用户的个人数据。这些诈骗团伙在获取用户个人信息后,会伪装成用户的好友或用户本人,对用户或其亲友进行诈骗。很多人根本分不清它们的真伪。据悉,2015年,此类诈骗手段成功率较高。

统计显示,今年以来,具有短信拦截行为的木马感染设备数量高达200万。下图为2015年用户感染趋势。

图16感染具有短信拦截行为的木马的用户数量

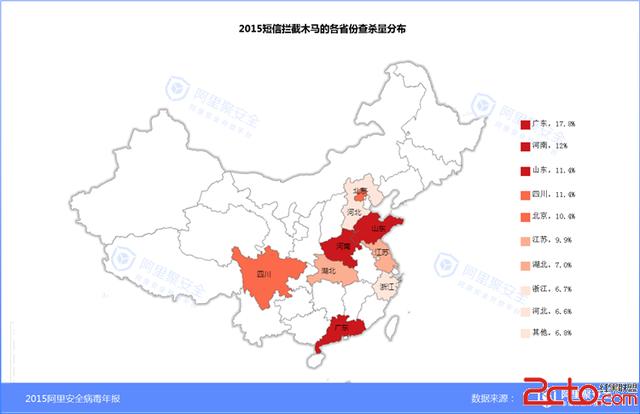

全国手机支付和短信拦截木马中毒率最高的省份集中在中南部地区,广东、河南、山东是中毒率最高的三个省份。

图17各地区感染短信木马的用户分布

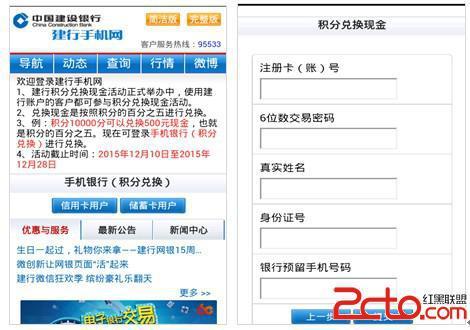

从上图17可以看出,年底是“短信拦截木马”感染的高峰期。阿里钱盾反诈骗平台监测结果显示,此类诈骗短信通常包含“积分兑换”、“银行客户端升级”、“车辆违章”、“学生报告单”、“照片”、“老公出轨”、“老婆出轨”等社会热点事件相关关键词。这类短信主要通过钓鱼网站诱骗用户输入网银信息(银行卡号、卡号交易密码、姓名身份证、开户预留手机号),诱骗用户安装“短信拦截木马”。

图18诈骗短信

图19钓鱼网站

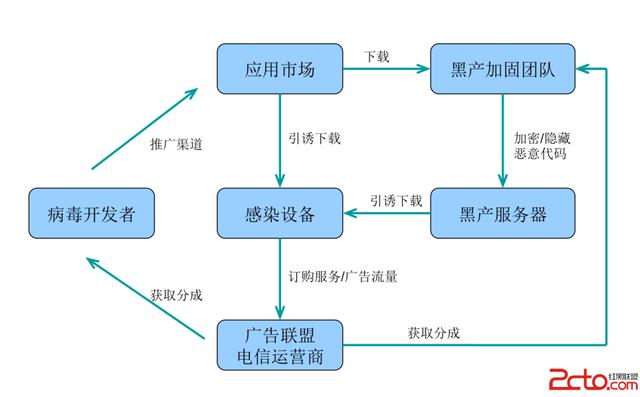

由于电信诈骗具有经营门槛低、利润空间大空的特点,为了保证木马制作者能够获得源源不断的利益,在黑市上逐渐形成了与木马豁免保护相关的产业。免杀保护手段一般包括使用加固技术的代码保护、设置木马有效期、检查签名防止重新打包等。

深入分析表明,“短信拦截木马”的背后是一条完整的非法营销产业链,包括:

a)社会工作者负责收集流行的社会事件,并向目标群体发送感兴趣的信息;

b)木马开发者编写短信拦截木马,将木马出售给黑产组织,包括配置黑产组织的邮箱、手机号或云服务器上传受骗用户的信息(银行卡号、身份证、姓名、手机联系人、拦截的短信等。);

c)分销传播组织利用伪基站发送诈骗信息,制作钓鱼网站,利用人脉转发诈骗短信;

d)洗消会对拦截的短信进行实时分析,收集出售用户的信息。

图20“短信拦截马”的产业链环节

2.3左侧道路黑色侧门

2015年,从阿里聚安全扫描引擎检测到的病毒中发现,一些攻击者利用了用户喜欢的噱头或者流行的社交事件。据统计,利用安卓的可访问性服务作恶和锁屏勒索是该病毒在2015年新出现的两种恶意行为。

1.利用安卓的辅助功能实施恶意行为。

年底抢红包这一热点事件也被黑产组织盯上,各大论坛和第三方应用渠道出现大量非法“抢红包”应用。黑产组织以“自动抢红包”、“WiFi信号增强”等用户痛点为诱饵,引导用户启动辅助服务,进而控制手机。有的木马甚至直接用“自动抢红包”作为应用名。用户一旦安装,立即隐藏图标,并在后台恶意监控手机设备。这些木马大多是“短信拦截木马”的变种。

谷歌无障碍的初衷是帮助身体残疾的人自动控制移动设备。所以很多号称实现“自动抢红包”功能的应用,都需要用户授予其辅助功能。但目前该功能已被攻击者恶意利用,进行恶意应用推广和安装。木马引导辅助功能图如下:

图21引导用户打开辅助功能

病毒的具体行为分析,请参考《滥用可访问性服务自动安装应用》一文。在此提醒用户,通过正规渠道下载抢红包应用。

2.锁屏勒索

2015年5月,大量锁屏勒索的恶意应用出现,这些应用大多伪装成游戏外挂、QQ刷钻等软件。病毒启动后,强制锁屏。即使用户重启手机也无济于事。病毒制造者故意在锁屏界面留下自己的联系方式,在用户联系时进行恐吓和骗钱。中使用的锁屏技术大多是通过控制WindowManager.LayoutParams的flags属性来制作特殊的全屏视图,但对于普通用户来说,只有联系锁屏中留下的QQ号并支付费用,才能解锁手机。

以下是和彦希聊天的过程:

图22屏幕锁定的解锁过程

2.4色情诱发的病毒死灰复燃。

从2015年下半年开始,阿里移动安全团队发现,大量色情病毒开始在一些论坛或应用市场再次泛滥,通过诱人的应用图标或应用名称刺激用户下载,几个月内感染了近100万用户。这类病毒有恶意收费、窃取隐私、强行推送安装其他恶意软件等。由于这类病毒可以直接受益,受到不法分子的青睐,用户需要提高警惕。

图23“魅影黑仔”色情诱导病毒样应用图标

图24“幻影黑仔”色情诱导的病毒样感染用户趋势

这种病毒有以下特点:

1.利用代码加固技术对恶意代码进行加密,运行后从内存中解密;

2.安装后伪装成系统组件,同时将其安装隐藏在系统目录中,防止卸载,避免某些安全软件的查杀;

3.通过云服务器配置,不断制造虚假快捷方式、弹出对话框、虚假通知栏等。,并强行推送安装其他恶意软件。

由于开发制作流程简单,推广成本低,市场巨大空,这类色情应用可以在短时间内产生经济效益,从而吸引大量不法分子参与利益分享,逐渐形成完善的黑色产业链。色情应用的开发者将样本上传到一些推广成本极低的网络推广平台,如小众安卓市场、应用推广平台、色情网站、一些游戏或游戏外挂网站等。由于这类色情应用的欺骗性,很容易刺激用户的好奇心去下载安装。一旦成功安装到用户手机上,就会在后台偷偷订购一些移动运营商的收费服务,同时向用户手机推送更多的恶意推广软件,这样黑产一方面参与电信收费项目的提成,另一方面获得更多的广告流量分成。

图25“幻影黑仔”色情诱导类病毒黑色生产利益链

2.5更多类型的恶意应用程序

1.病毒制造者开始关注热门应用,不再只爱色情和系统化应用。

对比2014年和2015年新截获的恶意样本发现,今年的恶意应用不再只爱色情和系统化的应用,而是从受用户欢迎的应用下手。之所以出现这种变化,是因为黑产已经考虑到恶意程序的成功安装,以及木马应用受用户欢迎。从用户的角度来看,修改后的程序似乎是一个合法的应用程序,的确在很多情况下,它们会提供相同的功能和用户体验。但在后台,它们会检测自己的操作系统,并试图发起攻击,包括获取root权限、上传用户设备信息、静默安装恶意应用等。

2.广告插件触及灰色地带

往年广告类应用占比最大,如频繁推送广告、静默下载等,主要造成用户流量的消耗,而拦截短信、上传用户信息、静默安装等占比相对较小。但在2015年,恶意广告插件有上升趋势。恶意广告主要表现为

A)大量恶意应用以色情内容为诱饵,不断推送各种恶意广告;

b)使用辅助服务功能进行无root的静默安装;

c)广告SDK包越做越大,权限被滥用,间谍广告出现,上传用户短信、手机联系人等信息;

d)广告插件附带用于静默安装的root漏洞。

3.黑产热点事件回应

黑客团队leak RCS Android间谍软件包被披露,随后几天发现黑客使用了公开的间谍代码;优衣库试衣间不雅视频在网上广泛传播。在成为热门话题的同时,网络黑客团队也借机制作了大量与优衣库视频屏幕相关的病毒木马。黑伪基站利用社会热点事件,如包括《跑男》、《好声音》在内的钓鱼拦截,诱骗用户点击下载;种种事件反映出黑产有着精干的运营团队,强大的攻击基础设施,专业的恶意代码编写团队,快速响应的社会热点事件跟踪团队等等。

第三章2016年手机病毒发展趋势1。使用加固技术隐藏恶意代码越来越流行。

传统反病毒引擎大多采用特征码查杀技术,运行时从内存中解密经过加固技术加密的恶意代码,可以绕过静态扫描特征码技术,从而避免查杀。

一方面,由于移动应用加固技术的门槛逐渐降低,代码加固成为木马对抗安全软件最常用的手段。在巨大利益的驱动下,甚至催生了黑产的加固链。另一方面,安全加固作为很多安全厂商的主打产品,也是一把双刃剑,既保护了开发者的版权,也给了不法分子很多便利。目前我们发现很多木马使用安全厂商提供的免费加固服务。不仅如此,木马青睐的“外壳”呈现集中化趋势:一些安全厂商的加固平台由于没有使用反病毒引擎过滤包含恶意代码的应用,被随意用于木马开发。因此,我们认为所有安全厂商都有责任在提供加固解决方案的同时,接入专业的恶意静态代码分析服务,防止自己的安全产品帮助他人。

图26加固木马样本量的增长趋势

2.没有根设备不再安全。

众所周知,被root黑客攻击或越狱的设备,由于系统沙箱限制,可以被突破,其安全性会大打折扣。所以一般建议普通用户尽量不要使用root自带的手机。然而,随着一个又一个系统漏洞被揭露,相应的根漏洞被公开,这就给了犯罪者可乘之机。阿里移动安全团队发现,恶意软件利用开源root漏洞进行恶意推广,强行获取系统root权限。应用一旦被植入系统分区,普通用户根本无法卸载。不排除该病毒未来会通过这种方式将其他病毒植入系统分区,从而达到长期驻留用户手机,伺机作案的目的。

3.广告插件开始触及恶意行为的灰色地带。

广告插件可以帮助移动应用开发者直接实现流量。为了提高广告转化率,我们发现一些插件开发者开始跨越行业底线,加入流氓推广的行列,推送as强行在桌面安装应用快捷方式,用自己的升降工具包将推广的应用嵌入系统,导致无法卸载,利用Android accessibility API实现静默安装等。这些恶意广告插件为了躲避检测,从云端下载加密的恶意代码,本地解密后动态加载,代码执行后再清理现场,使得用户利益受到侵害后的溯源取证变得非常困难。